As “camadas” de um ambiente SAP

Vamos discutir neste artigo a divisão técnica da arquitetura de um sistema SAP, ou seja, como dividimos os diferentes agentes responsáveis por receber as requisições, processá-las e devolver os dados. Podemos chamar esta divisão de SOFTWARE-ORIENTED VIEW. Quando falamos “arquitetura” estamos fazendo referência ao desenho de como o software é montado, como é distribuído. O fato é que o SAP é um sistema cliente-servidor de 3 camadas. Vale ressaltar que essas definições valem para qualquer sistema SAP, desde os mais antigos R/3 até os novos S/4, portanto, um Sistema SAP pode ser dividido em “camadas”, que agregam funções especificas dentro da infraestrutura do ambiente.

Essa divisão acontece para separar os diferentes tipos de tarefas que podem ser executadas no SAP. Cada camada representa uma entidade individual e pode ser tratada de forma separada. Entender como funcionam essas camadas é essencial para que possamos identificar problemas ou propor soluções que os usuários precisam. As camadas do SAP são as seguintes:

- Camada de apresentação: a parte de visualização dos dados (pode ser a parte da tela do usuário ou mesmo uma interface web)

- Camada de aplicação: camada responsável pelas regras de negócio e pela interação entre a tela (camada de apresentação) e o banco de dados (camada de banco de dados);

- Camada de Banco de Dados: interface que comunica com o Banco de Dados, executando as atualizações necessárias.

Criando um Firewall Fortigate no Azure

Neste artigo irei descrever uma necessidade que tivemos recentemente: criar um Apliance de um Fortigate na Azure. Resolvemos usar este recurso por causa das características utilizadas em nosso ambiente: temos 5 localidades distintas geograficamente e todas elas executam caixas Fortigate. Como a nossa intenção é deixar a Azure como nossa Nuvem principal, com o concentrador de VPNSSL e de todas as VPNs IPSEC, achamos por melhor colocar o mesmo tipo de tecnologia lá também.

É claro que poderíamos utilizar outras abordagens, mas essa pareceu a mais sensata, visto o conhecimento que temos das ferramentas e dos demais recursos da estrutura. Nada melhor para conversar com Fortigate do que outro Fortigate. Temos o fator dinheiro envolvido aqui também: uma solução de VIRTUAL WAN na Azure para nosso cenário sairia por mais de 1800 dolares. A Fortinet disponibiliza o apliance do Fortigate na Azure e em diversas Clouds, como a AWS e Oracle Cloud. Na Azure, o custo inicial fica em torno de 30 centavos de dólar por hora, o que equivale a U$ 219 dólares por mês para a menor máquina possível. Esse preço é apenas para a licença do FORTIGATE. Os custos da máquina que vai armazenar o Fortigate são a parte. Uma máquina simples, com 1 vCPU e 3,5 GB de RAM sai por volta de 55 dólares mensais. Estamos falando de aproximadamente 300 dólares mensais para ter uma solução destas. Para o nosso caso, a menor máquina atendeu muito bem as 20 VPNs IPSEC e os 100 usuários da VPNSSL conectados simultaneamente. Não tivemos nenhum problema de desempenho. O consumo de memória fica em torno de 23% e a CPU dificilmente passa de 25%.

WINDIRSTAT

Veja neste artigo como utilizar o WINDIRSTAT para visualizar os seus arquivos de forma grafica:

Instalando o ZABBIX (PROXY) em um Raspberry

No artigo passado, mostramos como é fácil usar um RASPBERRY PI para monitorar sua infraestrutura de rede. Um equipamento barato, sem muitas necessidades especificas de energia e muito robusto pode monitorar ambientes com centenas de recursos. Para quem não viu, siga este link.

Agora iremos expandir um pouco nossa abordagem: um ambiente distribuído de monitoramento.

Para recursos que se encontram fisicamente próximos, é mais fácil o monitoramento por uma única instancia do ZABBIX: tudo é monitorado dentro da mesma rede. Agora, quando temos locais fisicamente distantes, onde as interligações dependem de links de dados, é muito interessante usar uma abordagem distribuída.

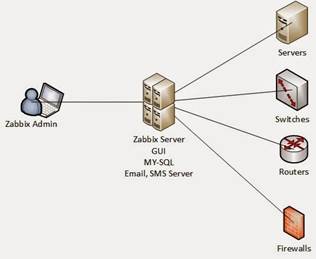

Uma instalação do ZABBIX básica pode ser vista na imagem abaixo:

Veja que todos estão no mesmo segmento de rede. Com este tipo de rede, um servidor ZABBIX poderia monitorar toda a infraestrutura e você teria a informação do seu ambiente de forma exata: se um servidor cair, um link parar ou o firewall morrer, o ADMIN do ZABBIX, estando na mesma rede, consegue ver exatamente o que aconteceu.

Apresentando o SONOFF DW2-WIFI

Modificar o SONOFF BASIC 1.3 em um RELE DE CONTATO SECO (DRY CONTACT)

Instalando o SONOFF MINI na caixa de luz da parede

Sincronizar o SONOFF MINI com o EWELINK

Veja neste video como sincronizar o SONOFF MINI ao EWELINK no Android:

Instalando o Home Assistant em um Raspberry Pi 3 - HassOS

Parece um trabalho bastante simples realizar a instalação de um sistema em um Raspberry. Realmente deveria ser: gravar o arquivo no SD e colocar na placa. Infelizmente alguns dos sistemas para Raspberries possuem alguns truques. É o caso do Home Assistant. Ele possui muitas formas de ser instalado e vem evoluindo na sua construção com o tempo. Inclusive, nos artigos anteriores usei o HASSBIAN para ter o Home Assistant utilizável, mas agora essa instalação não é mais possível (RIP RASSBIAN – em inglês). Com isso, tenho que atualizar o método de instalação, usando o que os desenvolvedores do Home Assistant chamam de Home Assistant Operation System ou simplesmente HassOS. É uma plataforma pronta para uso deste incrível software, rodando em Linux e com Docker para colocar todos os componentes em containers.

A instalação é bem tranquila, mas tem alguns pulos que podem dar um certo incomodo para contornar.

Primeiramente vamos descrever as versões dos itens envolvidos:

· Estou usando um Raspberry Pi 3 Model B+;

· Estou usando o Home Assistant OS 5.8 (18/12/2020);

· Cartão SD de 16GB;

· Fonte de pelo menos 2ª para o Rasp.

Para começar, faça o download do arquivo. Para raspberry, use o seguinte link: https://www.home-assistant.io/hassio/installation/

Obs.: Use o 32 Bits.

Automatizando um alarme JFL BRISA 4 PLUS usando um SONOFF BASIC – Parte 2: usando MQTT Alarm Control Panel no HOME ASSISTANT

Esse artigo é a continuação do artigo http://ajudadigital.com.br/index.php/iot/158-automatizando-um-alarme-jfl-brisa-4-plus-usando-um-sonoff-basic. Agora eu vou mostrar o que eu fiz para utilizar o alarme conectado no Homeassistant, recebendo notificações no aplicativo do celular.

Para mais detalhes sobre o HomeAssistant, veja este artigo: http://ajudadigital.com.br/index.php/iot/154-homeassistant

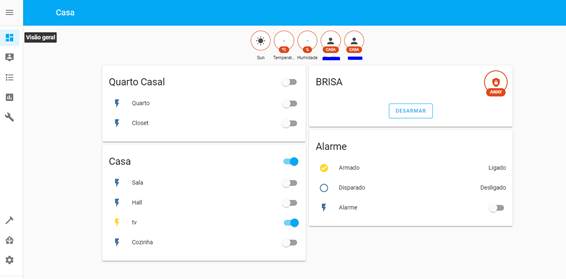

Após algumas mudanças no projeto inicial, consegui deixar a solução anterior um pouco mais profissional usando os recursos do HOMEASSISTANT. Veja como está a tela do meu: